こんにちは、Azure Identity サポート チームの 村上 です。

本記事は、2022 年 5 月 10 日に米国の Azure Active Directory Identity Blog で公開された New: Require reauthentication for Intune enrollment or risk を意訳したものになります。ご不明点等ございましたらサポート チームまでお問い合わせください。

皆さん、こんにちは。

ID とデバイスを明示的に検証することは、Zero Trust を採用する組織において最優先事項です。一部の重要な業務では、デバイスが誰かに借りられていたりトークンを盗まれたりしていないことを確認するために、ユーザーに再認証のプロンプトを出すことが重要です。これに対応するため、今回、Azure AD 条件付きアクセスにおける再認証のパブリック プレビューを発表できることを嬉しく思います。

以下では、このチームのプロダクト マネージャーである Ricky Pullan より詳細を説明いたします。

Alex Weinert

皆さん、こんにちは。

条件付きアクセスの再認証ポリシーを開発したチームでプロダクト マネージャーを務める Ricky Pullan です。弊社では、デスクから離れたり、子供にデバイスを貸したり、あるいはデバイスがトークンを盗むマルウェアに感染した場合などのシナリオにおいて、より高度な保護を求めるフィードバックを多くのお客様からいただいておりました。また、この機能の開発にあたりお客様からたくさんのフィードバックを頂戴しておりますが、今回のパブリック プレビューの開始にあたり、さらに多くのお客様からのフィードバックをいただけることをうれしく思います。

この新機能により、リスクの高いシナリオに対して、ID、デバイス、その他の条件付きアクセスに設定した条件を明示的に再確認することができます。再認証には、対話的なユーザー認証が必要で、以下のようなシナリオに関連するすべてのポリシー チェックを実行します。

- ユーザーリスク

- セッションのリスク

- Microsoft Intune デバイスの登録

今後、上記以外にも対応するシナリオを順次拡大していく予定です。

始めてみましょう

以下では、例として Microsoft Intune にデバイスを登録する前に、ユーザーへ再認証による ID 確認を要求するシナリオをご紹介します。この機能は、数回のクリックで有効にすることができます。

- 新しい条件付きアクセス ポリシーを作成します

- ポリシーに含めるグループとして test を選択します

- 「クラウド アプリまたは操作」で 「Microsoft Intune enrollment」を選択します

- 任意で他の条件を選択します

- 「許可」で「多要素認証を要求する」を選択します

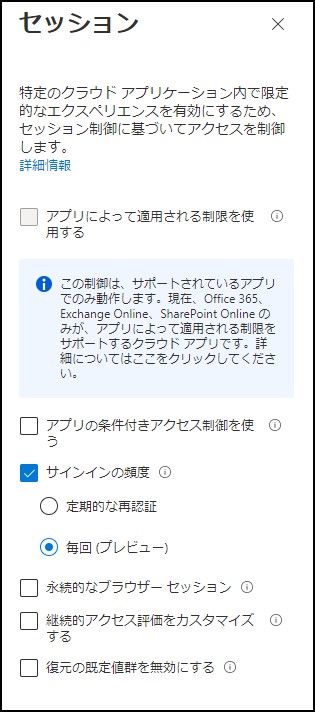

- 「セッション」で「サインインの頻度」を「毎回」に設定します

- ポリシーを有効化し、保存します

「test」グループのユーザーは、Microsoft Intune にデバイスを登録する際、その前の 5 分以内に再認証を行なっていなかった場合は、再認証が必要となる動作となります。

これらのポリシーがユーザーに与える影響を事前に確認するために、レポート専用モード で各ポリシーを確認し、その後にすべてのユーザーに対してポリシーを有効に設定ください。

今後について

今回発表したパブリック プレビュー機能によって、高リスクのシナリオに対してもセキュリティを向上させることができると期待しています。このリリースは、パスワードレス認証を使用しているエンド ユーザーに対しても素晴らしいユーザー体験を提供しますが、今後さらに機能を拡張していく予定です。エンド ユーザー向けの資格情報の機能拡張や、VPN アクセスの保護、PIM の昇格など、新しい再認証のシナリオについても今後の発表にご期待ください。また、皆様からのご意見、ご感想、ご提案もお待ちしております。

※本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります。