こんにちは、Azure Identity サポート チームの 夏木 です。

Microsoft Entra サポート チームより、最近 Entra の利用を始めたお客様を対象に初学者向けのブログ シリーズを作成しております。本記事は、その Entra ID 初学者向けシリーズの第 2 弾「ID Protection 入門」です。

本記事の対象者

- Entra P2 ライセンスの購入を検討中のお客様

- Microsoft Entra ID Protection とは何か知りたい方

- リスクの検出、調査、修復の方法を知りたい方

- よくある使用シナリオについて知りたい方

記事概要

Entra ID 初学者向けシリーズの第 2 弾「ID Protection 入門」では、全部で以下の 3 つの記事を用意しています。

- その 1: ID Protection とは (本記事)

- その 2: リスクの検出/確認/対応

- その 3: リスクベースのポリシーで自動的に管理

本記事「その 1: ID Protection とは」では、Microsoft Entra ID Protection を初めて学習/導入する方を対象に、基礎的な概念や ID Protection でできることを分かりやすく解説します。また、「その 2」および「その 3」の記事では設定方法や、現場でよくある質問や課題を例に典型的な使用シナリオと実際にお試しいただけるサンプルも紹介します。IT 管理者の方々にとって日々の運用に役立ちましたら嬉しいです!

ID Protection とは

Microsoft Entra ID Protection は、ユーザー ID に対して発生する様々な危険な挙動を動的に検知して、その調査と修復を支援する機能です。ここで言う危険な挙動は ID Protection では「リスク」と呼ばれ、例えば以下のようなものが挙げられます。

- 匿名 IP アドレスからのサインイン (Tor ブラウザーなどの接続元を隠蔽するツールを利用してサインインされた)

- あり得ない移動 (先ほどまで日本にいたのに直後に他の国からサインインが行われた)

- 漏洩した資格情報 (インターネット上にユーザーの ID とパスワードのペアが漏洩した)

Microsoft Entra ID は、ユーザーによるサインインをパスワードや MFA で保護していますが、正しいパスワードが提示されたとしても、その操作が行わる前の背景や文脈によっては、それが正規ユーザーによるものかどうかの判断が難しくなります。例えば、インターネット上にユーザーの ID とパスワードのペアが漏洩している場合、パスワードはすでに不特定多数の手にわたっているという状況です。このため、Microsoft Entra ID は正しいパスワードを受け取ったとしても、パスワードを提示した人物が正規のユーザーかどうかを正確に判断できない状態と言えます。

他にも、先ほどまで日本にいたユーザーが直後に突如他の国からサインインしてきた場合は、あり得ない移動が生じたということになります。これは、ユーザーが普段日本にいる状況で、突然攻撃者が他の国からサインインしてきたと考えるのが妥当です。この場合、他の国から正しいパスワードが提示されたとしても、明らかに危険なサインインであるため何らかの対応を取るべきです。このように何らかのリスクが生じている場合は、正しいパスワードによるサインインであってもそれをブロックしたり、MFA を追加で求めるということが必要です。

ID Protection はこのように、ユーザーのパスワードなどを検証するだけでは判断ができない、より多くの文脈や背景情報を考慮して、サインインやユーザーの安全性 (リスク) をチェックする機能とお考え下さい。加えて、そのリスクの調査や修復についても画面上で簡単にできるようになっています。

また、ID Protection が検出したリスクは、以下のツールと連携させることが可能です。特に条件付きアクセスとの連携が ID Protection を利用する上で非常に重要 となります (詳細は記事 その 3 にて解説します)。

- 条件付きアクセス: リスクの情報をもとにアクセス制御を適用することが可能

- セキュリティ情報イベント管理 (SIEM) ツール: リスクの情報をもとにさらなる調査や関連付けなどが可能

Note

ID Protection を完全に活用いただくには、P2 ライセンスが必要です。P1 ライセンス以下をお持ちのお客様は、一部の機能のみご利用いただけます。ライセンス要件については Microsoft Entra ID 保護とは - Microsoft Entra ID Protection | Microsoft Learn のドキュメントをご覧ください。

ID Protection を利用する上で理解いただきたいポイント

細かい機能の解説に入る前に、ID Protection を利用する上でご理解いただきたい概念の部分をここで解説していきます。詳細は公開ドキュメントにもございますが、できる限りかみ砕いて説明していきます。詳細な解説や、その他に検出可能なリスクの一覧については以下の公開情報をご覧ください。

- Microsoft Entra ID 保護のリスクとは - Microsoft Entra ID Protection | Microsoft Learn

- Microsoft Entra ID 保護を使ったワークロード ID のセキュリティ保護 - Microsoft Entra ID Protection | Microsoft Learn

リスクにはレベルがある

これまでに説明してきたリスクに関し、ID Protection ではリスクを低、中、高の 3 つのレベルに分類しています。高レベルのリスクは、かなりの高い確率でアカウントが侵害されている (乗っ取られている) 状態であるとお考え下さい。低レベルのリスクについては、ID Protection が異常を検知したものの、アカウントが侵害されているとまでは確信がないという状況を示します。

リスクは機械学習アルゴリズムによって計算されレベルが算出されます。算出されたレベルが高いものから優先順位を上げて対応することがおすすめです。高レベルのリスクから始め、次に中レベルのリスクに対処していく流れです。

Note

リスクがなぜ検出されたのか、またそのレベルがなぜそのような評価になったのかということについて、弊社サポートにお問い合わせいただいたとしても、詳細をお答えすることはできかねます。リスクは様々な状況を考慮して算出されるため、弊社からその検出や評価の詳細についてお答えすることはできないことをご了承ください。

リスクはオンラインとオフラインの二つのタイミングで検出される

次に、これらのリスクは以下の二つのタイミングで検出されます。

- リアルタイム

- オフライン

リアルタイムな検出は、ユーザーによるサインイン処理の実行中に行われます。例えば、攻撃者が Tor ブラウザーなど接続元を隠蔽するツールを利用して、ユーザーになりすましてサインインを成功させたとします。この場合、ID Protection はサインイン処理の実行中に、アクセス元の IP アドレスを評価し、その IP アドレスが匿名 IP アドレスであると判断します。これにより、サインイン処理の実行中にリアルタイムでリスクを検出します。このように、サインイン処理の実行中のタイミングで検出されるのがリアルタイムな検出です。

一方で、 ID Protection はサインインとは別に様々な情報収集や分析を常に行っており、リアルタイムなサインイン処理とは別のタイミングでリスクを検出すると、それをオフラインの検知として報告します。例えば、インターネット上にユーザーの ID とパスワードのペアが漏洩すると、ID Protection がそれをリスクとして検知しますが、これはユーザーのサインインとは独立したタイミングで行われますので、オフラインの検知に当たります。オフラインの検知では、攻撃者の活動や正当なユーザーへの影響をより精査して検出ができるため、リアルタイムの検出と組み合わせることで、より信頼性の高い検出が可能となります。ユーザーがサインインの操作をしていなくても、リスクが検出されることがあるということにご注意ください。

リスクはサインインの成功やサインイン後のユーザー操作に対して検出される

ID Protection における「リスク」は、実際にサインインが成功した場合、もしくはサインインした後のユーザーが実際にその操作を実施した際に検出されるという点にご注意ください。例えば、攻撃者が Tor ブラウザーなど接続元を隠蔽するツールを利用して、お客様のユーザーになりすましてサインインを試みたとします。この時に攻撃者は結局正しいパスワードを提示できず、サインインに失敗したとします。この場合、お客様テナントは攻撃は受けたことにはなりますが、攻撃は失敗している状況です。このため ID Protection は「匿名 IP アドレス」のリスクを検知することはありません。

同様に、普段はユーザーが日本にいる状況で、突然攻撃者が他の国からアクセスしてきた状況でも、他の国からのサインインが失敗すれば ID Protection は「あり得ない移動」のリスクを検出しません。お客様テナントに対して、パスワード スプレー攻撃 (よくあるパスワードをテナント内の多数のユーザーに一斉に試していく攻撃) が実施された際も、その攻撃がすべて失敗すれば「パスワード スプレー」のリスクは検出されません。

反対に、パスワード スプレー攻撃によりお客様テナントのユーザーが犠牲となった (攻撃者によるサインインを実際に許してしまった) 場合は、「パスワード スプレー」のリスクが検出されます。このように、ID Protection でリスクが検出されるのは、実際にサインインが成功してしまった状況 (もしくはすでにその可能性がある) を意味しているとご理解ください。

よくある誤解として、自社のテナントが狙われている (攻撃されている) のになぜリスクが検出されないのかというものがあります。これは上述のとおり、仮に攻撃 (正規ではないユーザーによるサインインの試行) を受けていても、実際にサインインは成功しておらず、お客様のテナントとユーザーは影響を受けていないと判断されているからです (よかったですね!)

お客様テナントを含め、Microsoft Entra ID は普段から様々な攻撃にさらされており、そういった未成功の攻撃までを全てリスクとして扱うと、膨大な数のリスクがお客様に対して提示されることとなりますので、ID Protection ではそのような検出およびレポートはしておりません。そういった未成功のサインイン試行については、サインイン ログから傾向をご確認ください。

ID Protection を利用する際の全体的な流れ

ID Protection を使用するときの大まかな流れは、以下のようなステップとなっております。

リスクの発生/検知

ユーザーやサインインに対して、異常や不審な動きが検出されると、リスクが発生および検知されます。リスクの確認/調査

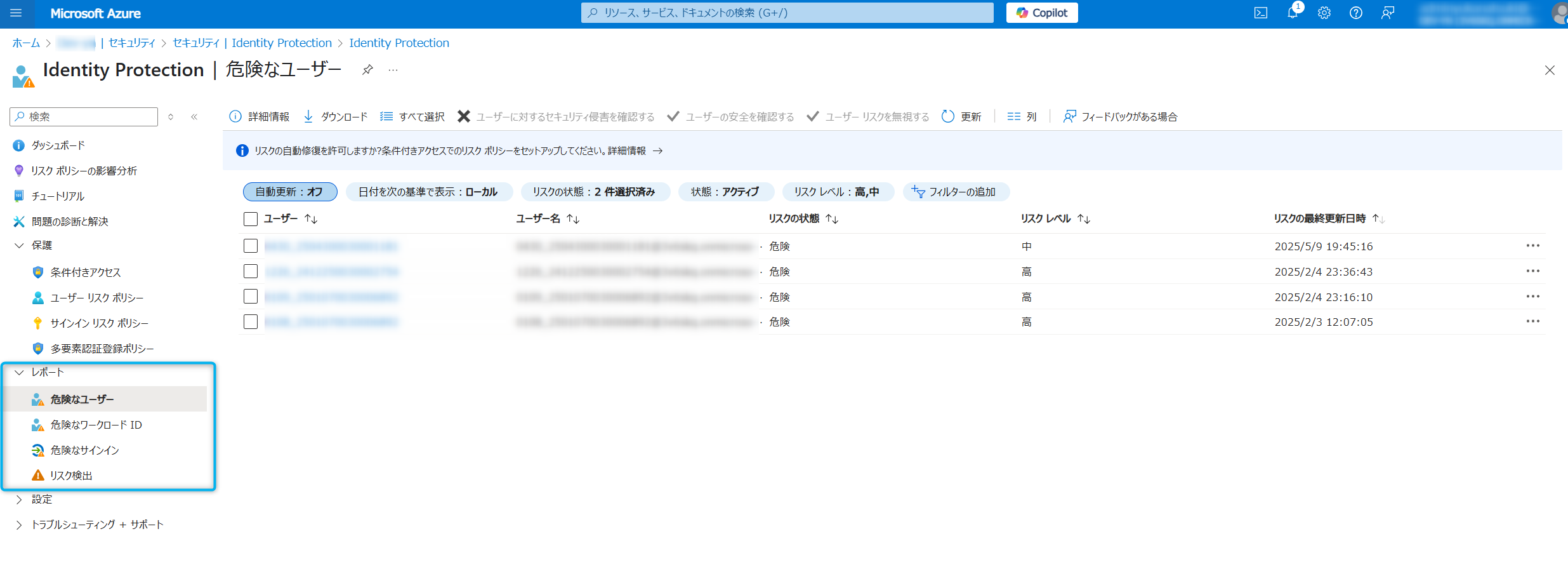

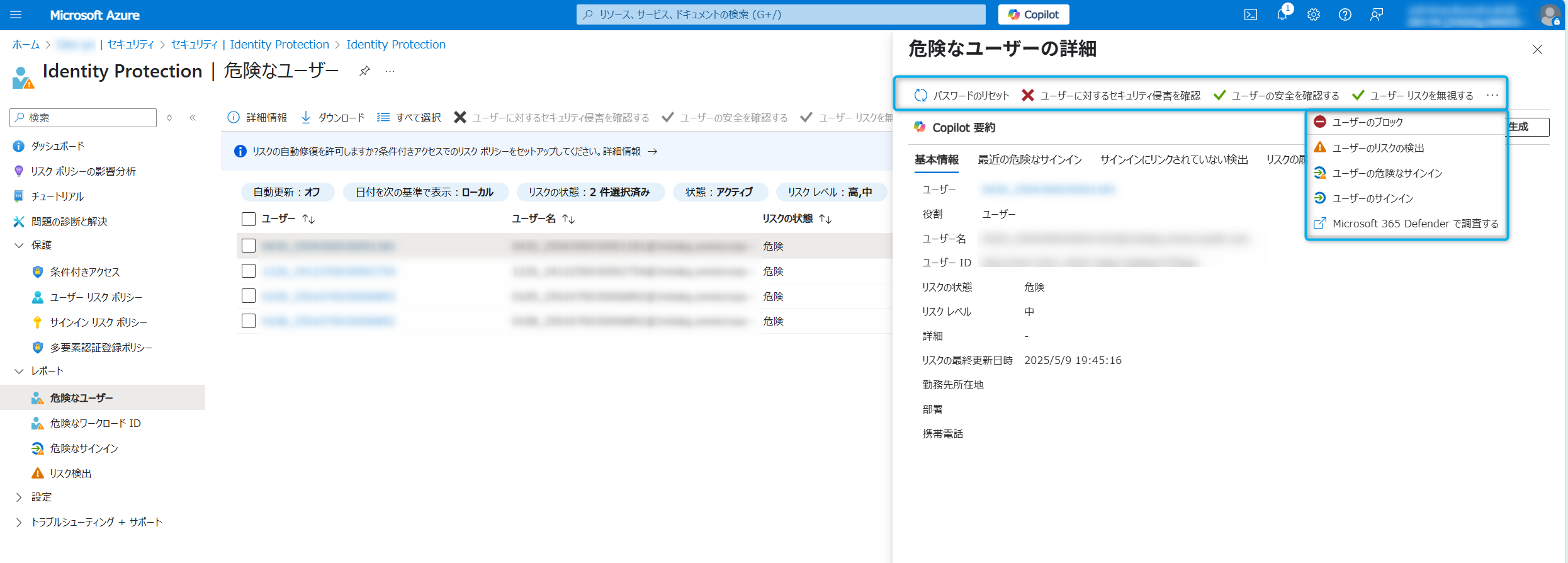

検出されたリスクは、管理者が Azure ポータルや Microsoft Entra 管理センター上で確認することができます。

リスクへの対応

確認されたリスクに対してパスワード リセットやユーザーのブロックなどを実施します。

上記の詳細については、「Entra ID 初学者向けシリーズ第 2 弾 - ID Protection 入門 」の 2 つ目の記事「その 2: リスクの検出/確認/対応」にて解説します。また、リスクベースのポリシーを使用することによって、検知されたリスクに対して自動的に多要素認証やブロックなどの制御や、リスクに対してユーザーが自動修復をすることも可能です。こちらの詳細関しては、3 つ目の記事「その 3: リスクベースのポリシーで自動的に管理」にて解説します。

まとめ

今回の初学者向けシリーズ第 2 弾では、「その 1: ID Protection とは」について解説しました。特にご注目いただきたい点をまとめると以下のとおりです。

- ID Protection は、ユーザーのサインインに潜むリスクを動的に検出し、調査および修復を支援する非常に強力なセキュリティ機能です。

- リスクは「リアルタイム」と「オフライン」の 2 つのタイミングで検出され、リスクレベル (低/中/高) に応じたラベル付けが行われます。

- ID Protection を使用したときの大まかな流れは「リスクの検知 → 調査 → 修復」です。リスクベースの条件付きアクセス ポリシーを利用すると、自動的なリスク対応や自動修復が可能となり、より迅速かつ安全な運用が実現できます。

※本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります。