こんにちは、Azure Identity サポート チームの 三輪 です。

本記事は、2023 年 8 月 8 日に米国の Microsoft Entra (Azure AD) Blog で公開された Conditional Access for Protected Actions is Now Generally Available! - Microsoft Community Hub を意訳したものになります。ご不明点等ございましたらサポート チームまでお問い合わせください。

保護されたアクションのための条件付きアクセス の 一般提供 (GA) をお知らせいたします! この強力な機能により、お客様の組織にて条件付きアクセス ポリシーを使用することで、重要な管理操作に追加の保護機能を適用することができるようになります。

保護されたアクションとは、重大なリスクを伴う重要な操作を指しており、例えば条件付きアクセス ポリシーの変更、アプリケーションへの資格情報の追加、またはフェデレーション信頼の設定変更などが挙げられます。これらのアクションが悪意のある攻撃者によって実行された場合、組織のセキュリティ体制が大きく損なわれる可能性があります。

条件付きアクセスの保護されたアクション機能を使用することで、組織は機密性の高い操作に追加の保護レイヤーを付加することができます。具体的には、きめ細かいポリシーを定義して、ユーザーによる保護されたアクションの実行条件を指定することができるようになります。例えば、組織は管理者に対して、フィッシングに強い MFA の完了や、準拠したデバイスの使用、もしくは信頼できる場所からのアクセスを条件として指定できます。これにより、攻撃者が管理者アカウントへのアクセスを獲得した場合でも、追加のセキュリティ基準を満たさない限り、条件付きアクセス ポリシーの変更などリスクの高いアクションを実行することはできなくなります。

以下は、保護されたアクションのためのポリシーの例です:

- 管理者が条件付きアクセス ポリシーを削除するためには特権アクセス ワークステーションと FIDO2 キーが必要である。

- 管理者がネットワークの場所を定義または変更するためにはフィッシングに強い MFA の完了が必要である。

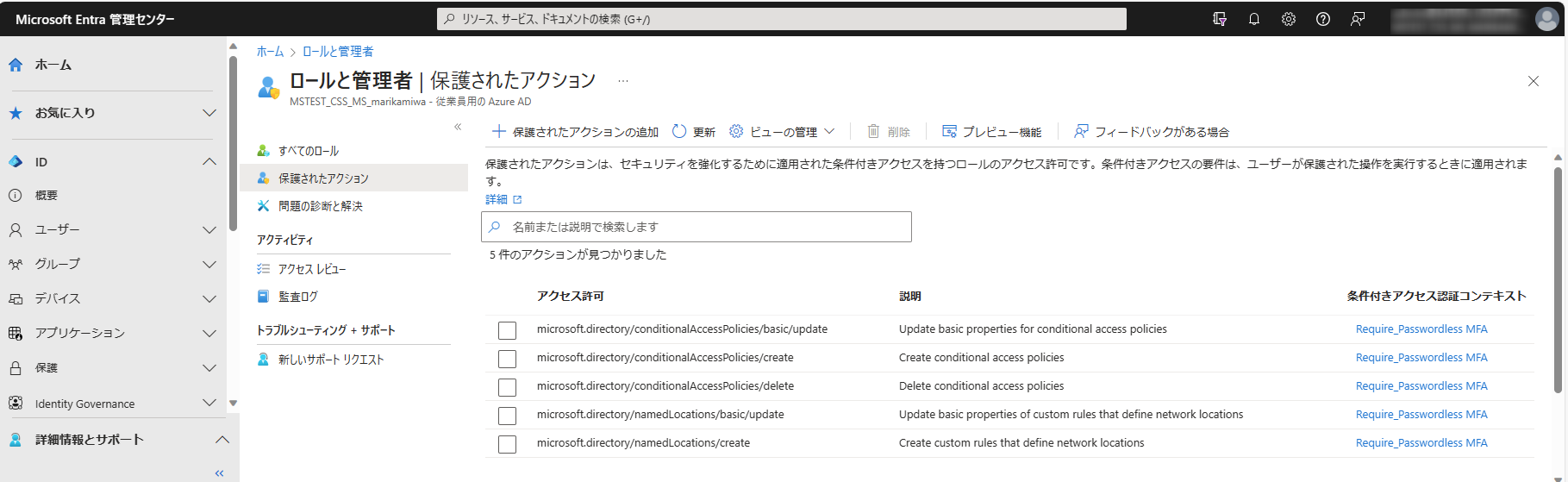

上の図は、”Require_Passwordless MFA” の認証コンテキストに、5 件の保護されたアクションを追加した例です。これにより、条件付きアクセス ポリシーで、”Require_Passwordless MFA” の認証コンテキストが割り当てられたユーザーは、上の図で追加されている保護されたアクションを実行する際に、パスワードレス MFA を完了する必要が生じます。このように、特定の管理操作 (アクション) に対してきめ細かく要件を定義することが可能となります。

現在、本機能が対応している保護されたアクションは以下のとおりです。

- 条件付きアクセス ポリシーの管理

- ネットワークの場所を定義するカスタム ルールの管理

- 保護されたアクションの管理

今後、追加を予定している保護されたアクションは以下のとおりです。

- Microsoft Entra Connect の管理

- テナント間アクセス ポリシーの管理

- アプリとサービス プリンシパルの登録における資格情報とアクセス許可の管理

引き続き、お客様からのフィードバックに基づいて、本機能の対象とする保護されたアクションのアクセス許可を追加していきます。是非、「保護されたアクションのための条件付きアクセス」機能をご活用いただき、ご意見をお聞かせください!

※本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります。