本記事は、 2020 年 9 月 2 日に Azure Active Directory Identity Blog に公開された記事 (Securing a remote workforce with Zero Trust) を翻訳したものです。原文は こちら より参照ください。

COVID-19 に対応して在宅で勤務する従業員が増える中、企業のリソースを保護するためには、アイデンティティ中心の、セキュリティソリューションが必要とされています。

Concurrency の CTO、Nathan Lasnoski は、顧客と協力して、アイデンティティ保護を中心に据えたゼロ トラスト 戦略を導入してきました。

以下の “Voice of the Partner” の記事では、彼のアプローチが世界的な海洋メーカーである Brunswick Corporation にどのようなメリットをもたらしたかを紹介しています。

ゼロ トラストで現代の仕事を支える by Nathan Lasnoski

Concurrency は、技術革新を推進するビジネス管理及び IT コンサルティング会社です。

今日、多くの企業はリモートワークの導入においてセキュリティの課題に直面しています。

ゼロ トラストのモデルを採用すれば、より迅速に、かつ安全にリモートワークに移行することができます。

Brunswick Corporation は、ゼロ トラストとアイデンティティ保護に投資することで、リモートワークへの移行がよりスムーズになった顧客の例です

Brunswick Corporation は、船舶と海洋推進システムを製造しています。また、船舶を所有していなくても船舶を使用できる世界最大のソーシャルクラブである Freedom Boat Club も経営しています。

私たちが Brunswick Corporation と初めてコンタクトを取ったのは約 1 年半前のことです。彼らは、セキュリティを強化してビジネスをデジタル化するためのパートナーを探していました。

COVID-19 が蔓延し始め、これらの取り組みは、Brunswick の従業員がリモートワークをすることをより簡単に、より安全にするためのものでもありました。

この記事では、私たちの事業の指針となったゼロ トラストの中核的な理念をいくつか紹介します。

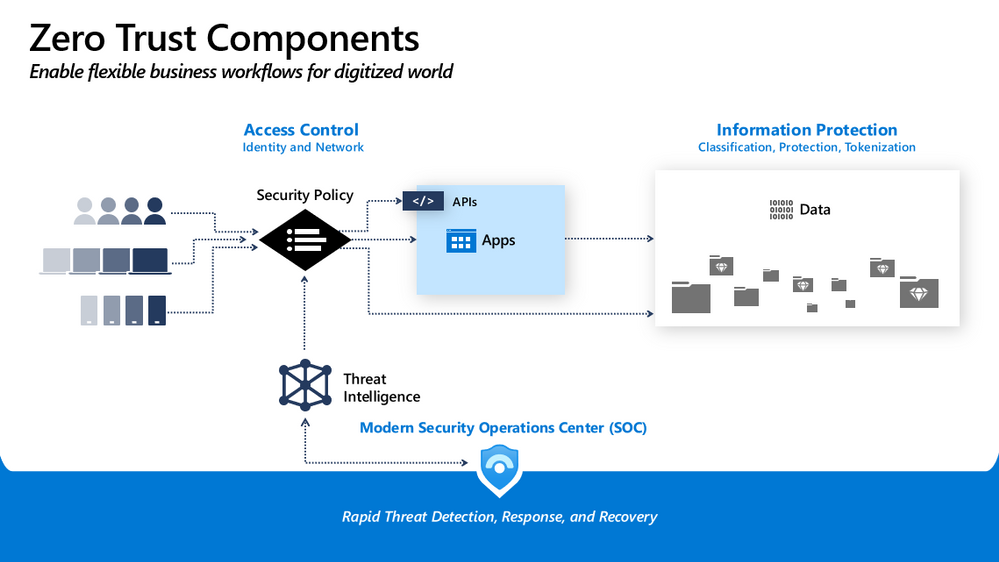

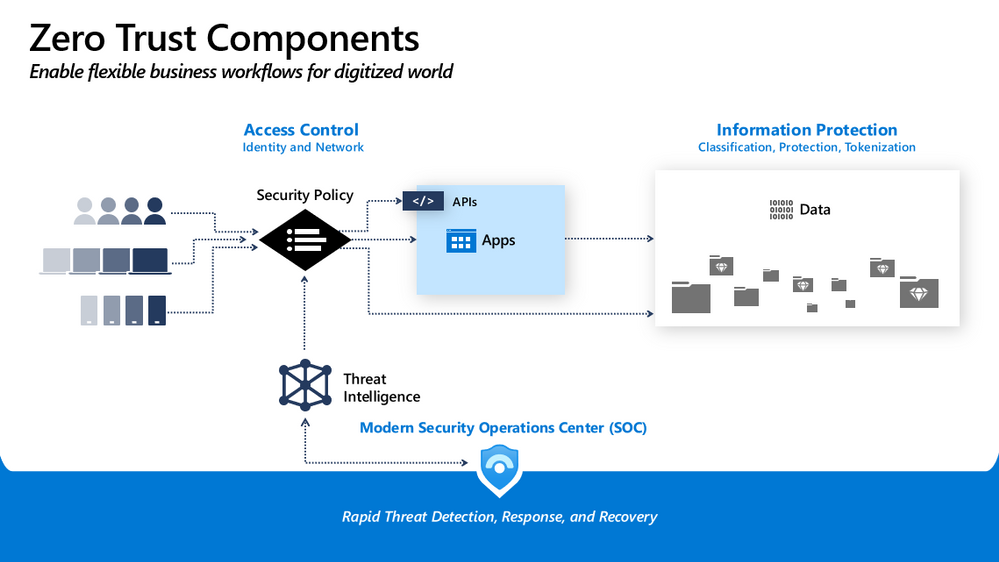

ゼロ トラストは現代の働き方の基本の理念

話を進める前に、ゼロ トラストを定義しておきましょう。

従来のネットワーク セキュリティ モデルでは、外部からの攻撃への対策は行うが、内部の通信はほぼ自由にできるようにしていました。

従来のアプローチは、アプリがネットワーク内でホストされていたときにはうまく働いていました。

しかし、今日、組織は多くのビジネス資産をクラウドに移行しています。もはや物理的な職場で会社が提供するデスクトップに縛られることはなく、任意のデバイスやネットワークから仕事のデータにアクセスできるようになりました。

また、ユーザーは従業員だけではありません。パートナーや業務委託先の社員もアクセスを必要としています。社用ネットワーク内のトラフィックだからという理由で信頼することは危険です。

ゼロ トラスト モデルでは、社内ネットワークの内外を問わず、ユーザーとデバイスはアクセスする前にリアルタイムで検証されます。

まずはアイデンティティから

Brunswick Corporation のクラウド移行の鍵となったのは、従来とは異なる新しいアイデンティティの考え方でした。

ゼロ トラスト セキュリティ モデルへの移行に伴い、アプリやシステムを使用するユーザーを検証するツールが必要になりました。

具体的にいうと、従来の保護されたネットワーク内からオンプレミスのアプリにアクセスしていても、ネットワーク外から SaaS (Software-as-a-Service) アプリにアクセスしていても、どちらも同様に検証する必要があるのです。

Brunswick Corporation は、アイデンティティとアクセスを管理するために Azure Active Directory (Azure AD) を導入しました。Azure AD は、Office 365 や、Workday、SAP、Adobe などの Microsoft 以外の数千もの SaaS (Software-as-a-Service) アプリと統合されています。

Azure AD Application Proxy を使用すると、オンプレミスのアプリケーションを Azure AD に接続することもできます。資格情報を 1 つの ID に統一することで、従業員は Office 365、Microsoft 以外のアプリケーション、またはオンプレミスのすべてのアプリケーションへ、シングルサインオン (SSO) することができます。

Azure AD を使用することで、接続されているすべてのアプリへのアクセスに対して多要素認証 (MFA) を要求するなどの、一貫した制御を適用することができます。MFA は、サインインするたびに少なくとも 2 つの認証要素を必要とするため、アカウント情報が漏洩する可能性が低くなります。

ネットワーク・マイクロセグメンテーション

ゼロ トラストのアプローチは、”全てを信頼しない” ことを前提としています。

社内ネットワークからのアクセスであっても、信頼しないことが重要なのです。

組織がリソース間のアクセスを容易にすると、同様に攻撃者が動き回るのも容易になってしまいます。

Brunswick Corporation と Concurrency は、Brunswick のデータセンターを Microsoft Azure に移行する際に、マイクロセグメンテーションを導入しました。

ワークロードを互いに分離し、各セグメントにセキュリティ・ポリシーを適用しました。このモデルでは、システムやデバイスが自動的に接続されないため、攻撃者がリソース間を移動することが難しくなります。

マイクロセグメンテーションについては Brunswick Corporation の CISO である Alan Mitchell 氏が最近のインタビューで以下のように説明しています

「マイクロセグメンテーションは、遮断できる区画がある戦艦です。水が流入した場合は、特定のエリアに限定して対応することができ、船全体が沈没するのを心配することなく、問題に対応することができます。」

デバイスのコンプライアンスの評価と実施

デバイスは、ゼロ トラスト モデルの最後の砦ともいえる要素です。

従業員が仕事で個人のデバイスを使用する場合、そのデバイスが健全で安全であることを確認することは、かなり難しい作業になります。

ユーザーはそれぞれ異なるセキュリティを意識した設定をしていたり、さまざまなモバイルアプリをダウンロードしていたりします。

またメーカーが推奨するセキュリティアップデートを行っている人もいれば無視する人もいたり、、、とユーザーによって所有しているデバイスの状態は様々です。

ネットワークへのアクセスを要求する Android、iOS、macOS、Windows デバイスにゼロトラストの原則を適用するために、Brunswick Corporation では Microsoft Endpoint Manager を使用して、組織が規定するセキュリティ基準に準拠したデバイスのみが企業リソースにアクセスできるようにしています。

また、企業データと知的財産の保護をさらに強化するために、信頼できるアプリを使用してデータにアクセスし、データの共有は、信頼できるアプリ間でのみ行うことができます。

データの保護

セキュリティがこれほど難しい理由の一つは、攻撃方法が絶えず進化していることが挙げられます。すべての潜在的なエンドポイントを保護することは不可能なので、機密情報が漏洩するリスクを減らすために、データ自体を保護します。

Brunswick Corporation では、Azure Information Protection と Microsoft Data Loss Prevention を導入し、機密情報を分類して保護しました。Alan Mitchell 氏は以下のように述べています。

「すべての攻撃に対応するのは難しいので、ポリシー、コントロール、データのラベリングを実施し、誰かが機密情報を USB ドライブやクラウドストレージデバイスにコピーするのを防いでいます。」

条件付きアクセスポリシーの適用

Brunswick Corporation が Microsoft 365 のセキュリティソリューションを選択した理由は、製品が統合されて連携しているからです。これにより、インシデントの検出と対応がより効果的になります。また、一貫したアプローチでゼロ トラストを適用することも可能になります。

ここで挙げる Azure AD の条件付きアクセスは非常に重要なツールです。

Azure AD、Microsoft Endpoint Manager、Azure Information Protection、およびその他の Microsoft 365 のソリューションを使用することで、Brunswick Corporation は、コンテキストに基づいた粒度の高い条件付きアクセス ポリシーを作成することができます。

これらのポリシーは、リモートワーク移行に特に有用です。ユーザーがサインインしようとすると、Azure AD の条件付きアクセス ポリシーは、Microsoft Endpoint Manager を使用して、デバイスの状態、場所、アクセスしようとしているアプリケーション、およびその他のリスク要因をチェックします。

アクセス要求が Brunswick Corporation のポリシーを満たしていない場合、Azure AD は自動的にアクセスをブロックしたり、パスワードのリセットを強制したりすることができます。

COVID-19 の流行により、安全に業務を継続するために、多くの組織が新技術を迅速に導入することを余儀なくされていますが、このウイルスはすでに多くの企業で推進していたリモートワーク移行の動きを加速させたに過ぎません。

オフィスがなくなるわけではありませんが、Concurrency では、組織がインフラをクラウドに移行して製品のイノベーションに集中できるようになれば、従業員はどこにいても仕事ができるという柔軟な働き方ができると思っています。ゼロ トラストの考え方に沿ってインフラをクラウドに移行することで、その両方を実現することができます。

Learn more

ゼロ トラスト セキュリティ戦略は、リモートワークのセキュリティを向上させるのに役立ちます。また、Azure AD の条件付きアクセスポリシーでアイデンティティとデバイスを検証することで、多くのリスクを減らすことができます。

詳しくは以下の記事をご覧ください。

マイクロソフトのゼロ トラストへのアプローチについての詳細 (英語記事)

https://www.microsoft.com/en-us/security/business/zero-trust

条件付きアクセス ポリシーの適用方法 (英語記事)

https://docs.microsoft.com/en-us/azure/active-directory/conditional-access/overview

※本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります。